Hackers et crackers : les différences

Introduction

Hackers, crackers, pirates… Les médias et le grand public se sont malheureusement emparés de ces mots depuis plus de deux décennies. Les mots, comme la parole, un clavier ou un couteau sont des outils puissants qui peuvent être utilisés aussi bien à des fins malveillantes que pour « faire le bien ».

De nos jours, avec le développement et l’accélération des moyens de communication, la ligne d’arrivée de la course de l’information a changé : il ne s’agit plus de découvrir l’information la plus pertinente ou de produire le meilleur dossier se référant à des preuves inébranlables : non, aujourd’hui cette ligne d’arrivée est davantage motivée par » le buzz » et la vitesse : le gagnant est celui qui publiera une information le plus rapidement possible, quitte à faire l’impasse sur le travail réel d’un journaliste.

L’important n’est plus d’être le meilleur, au sens qualitatif du terme, mais d’être le plus rapide. Cette tendance, qui a été initiée il y a maintenant plusieurs décennies, ne fait que s’accélérer de jour en jour accélérant de même les « fake news », les raccourcis et les approximations. Ce sujet plus général, fera sans doute l’objet d’un prochain post, mais il me permet d’introduire un sujet qui me tient à cÅ“ur : l’utilisation abusive du terme » hacker » et à toutes les sauces pour désigner tout et n’importe qui.

Retour en arrière : qui sont les hackers ?

Et bien, pour éviter de rentrer dans un exposé qui pourrait prendre plusieurs centaines de pages, je vais commencer par vous révéler ce qu’ils ne sont pas : des pirates. Non il ne s’agit pas d’une faute de frappe : les hackers ne sont pas des pirates.

Tordons le coup à cette légende urbaine, souvent propagée par les pirates eux même en s’auto-désignant « hackers » : non, il n’y a pas de hackers whitehat, blackhat ou encore greyhat. Non il n’y a pas non plus d’ « ethical hacker » pas plus qu’il n’existerait des « non ethical hackers ». Chez le hacker, le vrai : l’éthique n’est pas une option, c’est même ce qui guide l’ensemble de ses actes.

Je sais, vous me répondrez que pourtant, même des » professionnels reconnus » (En fait le plus souvent des » professionnels connus « , ce qui n’est pas la même chose, j’y reviendrais sans doute dans un autre post) utilisent aujourd’hui le terme » hacker » pour désigner des pirates, et que cela fait des années que vous lisez cette même définition dans une presse qui ne sait bien souvent malheureusement pas de quoi elle parle. A ce sujet, combien de « vers informatiques » qualifiés de « virus informatiques » dans la presse ou par des » experts » invités sur BFM TV ?

La réalité est pourtant loin, très loin de ce que vous pouvez le plus souvent lire ou entendre sur le sujet, que ce soit dans les médias ou, pire encore, lors de conférences soi-disant professionnelles sur le sujet.

Alors je vais être le plus clair possible : non, les hackers ne sont pas des pirates, et donc non : ils ne s’introduisent *jamais* illégalement dans un système d’information ne leur appartenant pas, et ce, qu’elles que soient leurs motivations.

Tenez vous le pour dit : ceux qui font ça sont des crackers, j’y reviendrais un peu plus bas.

Résumer ce qu’est un hacker, (tout du moins dans le milieu des technologies de l’information et de la communication), peut tenir en quelques mots : un hacker est une personne passionnée par le fonctionnement des rouages des systèmes d’exploitation et des réseaux. Bien qu’il s’agisse souvent de programmeurs : il ne s’agit pas d’une condition obligatoire.

De part ses connaissances avancées dans différents domaines, il découvre souvent de nouvelles vulnérabilités qui peuvent être situées à différents niveaux (réseau, système, application…), mais ces découvertes *ne sont pas utilisées contre d’autres systèmes*. Un hacker peut bien évidemment découvrir par hasard une vulnérabilité sur un système qui n’est pas le sien, comme vous pouvez découvrir un problème dans un autobus ou dans la voiture d’un ami.

Pour pouvoir juger correctement de la qualité d’un arbre, il ne faut pas seulement se fier à son apparence ou à ses fruits : il convient également de se fier à ses racines. Pour comprendre quelles sont les racines des hackers, nous allons faire un léger retour en arrière, c’est à dire lorsque le terme « hacker » est apparu : c’était il n’y a pas si longtemps pour certains, et une éternité pour les autres…

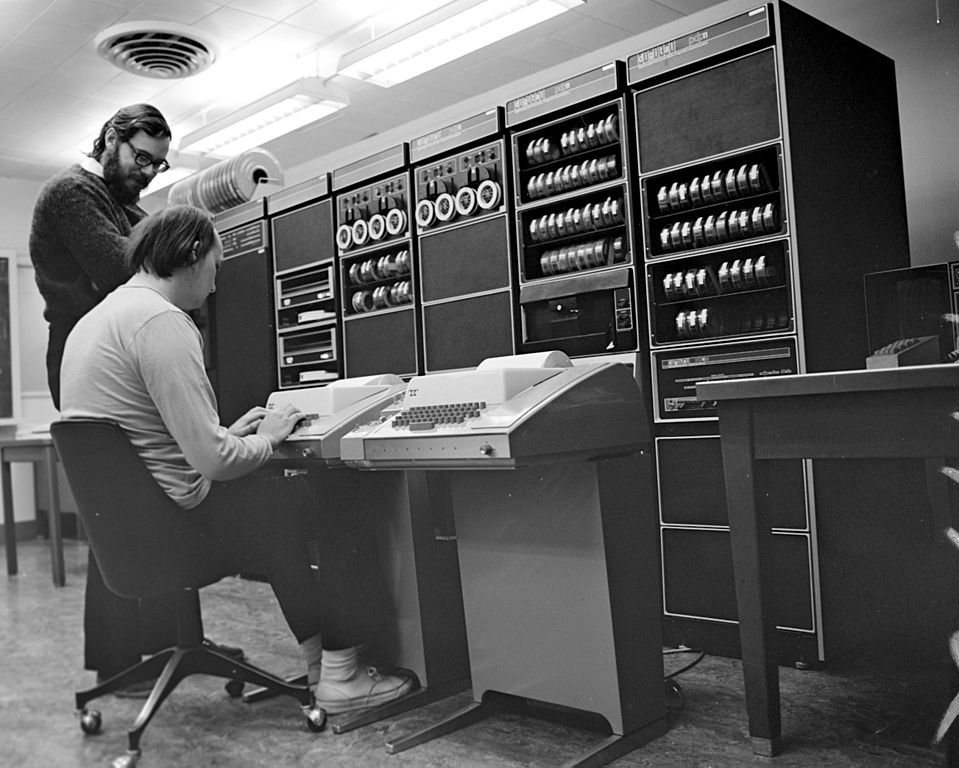

Ken Thompson and Dennis Ritchie at PDP-11

L’histoire commence à la fin des années 50, au sein du célèbre MIT (Massachusetts Institute of Technology). C’est l’époque ou les premiers ordinateurs (des armoires qui occupent souvent plusieurs m3) font leur apparition. La nuit, les premiers « hackers », principalement des étudiants passionnés par ce « nouveau venu » qu’est l’ordinateur dans leur univers, passent leurs nuit à coder, débugger, expérimenter sur ces machines, en ne cessant d’améliorer leur fonctionnement.

Ces passionnés vont rapidement devenir malgré eux une communauté, rassemblée sous une même bannière qui tient d’avantage de l’éthique que de la technologique : » toute information doit être libre »

Les hackers ne sont pas des gens qui détruisent mais qui font avancer le monde : à titre d’exemple, les gens à l’origine de la création d’Internet ou des systèmes d’exploitation tel qu’Unix ou Linux peuvent être considérés comme des hackers. Ken Thompson, Steve Wozniak, Dennis Ritchie ou encore Richard Stallman sont des hackers.

Ainsi, contrairement à ce que l’on peut trouver dans certaines publications soi disant « underground », où les « hackers » sont décrits avec une cigarette au bec (quand ils ne sont pas complètement drogués), cheveux sales et une canette de bière à coté du bureau (aujourd’hui on leur rajoute également bien souvent une capuche sur la tête…), les vrais hackers refusent par principe *toute forme de dépendance et de soumission* pour la bonne raison qu’elle serait alors un frein, une entrave à leurs libertés et à leur développement.

Les crackers (pirates informatiques)

Mais alors me direz vous, qui sont ceux dont on entend si souvent parler dans la presse ? Ceux qui dérobent des numéros de carte de crédit, prennent possession de nos identités numériques, créent des virus, ou pire encore peuvent mettre la vie en danger de millions de personnes ? Et bien ces gens là sont des pirates informatiques : en anglais, des crackers, c’est à dire une personne qui porte atteinte volontairement à l’intégrité d’un système d’information, généralement (mais pas toujours, il y a des exceptions) à des fins malveillantes.

Le cracker peut détruire ou dérober des données, attaquer d’autres systèmes, effectuer toute autre acte nuisible ou encore avoir des motivations différentes et ne pas être destructeur. Il existe plusieurs catégories ou sous-catégories de crackers (pirates). Nombre d’entre eux aiment s’auto-proclamer hackers, ce qui peut semer le doute aux yeux d’un ignorant. D’autres encore préfèrent le terme de hacker » whitehat » : pourtant si les motivations des crackers peuvent être très différentes en fonction de la situation (intérêt, challenge, défi, vengeance, argent, contrat, information) le cracker reste un pirate.

Une infime minorité de pirates sont d’un excellent niveau, ils se rapprochent des hackers (ce qu’ils ont parfois été avant) en terme de compétence et de passion. Certains hackers deviennent parfois des pirates : une fois cette barrière (le mens rea, j’y reviendrai) franchie, et tant qu’ils ne repassent pas de l’autre côté, ils cessent alors d’être des hackers pour devenir des crackers. Parfois, il arrive que le contraire se produise également et qu’un pirate talentueux finisse par se » ranger » et devenir lui même hacker.

Au final, ce qui différencie fondamentalement le hacker du cracker reste le « mens rea« , c’est à dire « l’esprit criminel », « l’intention coupable ». Ce « mens rea » est exprimé par une locution latine : » Actus non facit reum nisi mens sit rea « , qui signifie que ce n’est pas l’acte de culpabilité qui fait d’un individu un criminel mais son esprit : son intention de commettre un crime.

Il faut noter que l’écrasante majorité des pirates n’a pas grand chose à voir avec les hackers : souvent peu compétents ils se contentent d’utiliser des outils d’exploitation automatique (de plus en plus nombreux et accessibles aujourd’hui) à la recherche souvent aléatoire de machines potentiellement vulnérables. Les hackers comme les crackers talentueux les appellent souvent sous les sobriquets de « lamers » ou de « script kiddies ».

Les crackers les plus dangereux et les plus talentueux n’ont bien souvent rien à voir avec le profil « petit génie » de l’informatique quasi-autiste caché derrière son écran que les gens imaginent ou que l’on peut croiser dans les séries TV.

Le maillon le plus faible de la chaîne » sécurité » d’un système d’information reste avant tout le facteur humain, et, c’est plus souvent la connaissance et l’exploitation de faiblesses humaines, via le Social Engineering (l’art de l’influence et de la manipulation) qui font la différence, plutôt que la possession que quelques exploits 0-day (c’est à dire exploitant une vulnérabilité n’ayant fait l’objet d’aucune publication à ce jour). Connaître un minimum de psychologie, savoir inspirer immédiatement confiance lors d’un simple appel téléphonique ou par écrit sont alors des compétences obligatoires pour un taux de réussite important dans la pénétration de réseaux et systèmes d’information hautement protégés.

Enfin, il est vrai que si une exception n’a jamais confirmé une règle, beaucoup de règles ont leurs exceptions : il s’agit de ces individus qui sont en permanence à cheval entre les deux mondes, des » GreyHats » ou » chapeaux gris » qui ont du mal à être classifiés dans l’une ou l’autre des deux catégories (pirate ou hackers ?).

Cependant il faut noter que ces exceptions ne sont plus d’actualité depuis des nombreuses années. Pour comprendre comment pouvait se produire ces exceptions qui peuvent peut être même être la source de cette confusion, il faut revenir aux prémices d’internet, à l’époque de l’apogée des BBS et réseaux parallèles tels GTI où il était impensable pour un passionné de pouvoir travailler sur un système unix. Ce système d’exploitation était en effet réservé aux organisations fortunées capables de s’offrir LA machine et l’unix qui allait avec. Même en économisant pendant plus d’un an, aucun citoyen » lambda « , aussi passionné qu’il pouvait l’être ne pourrait sérieusement imaginer acquérir de tels systèmes et donc en apprendre le fonctionnement. A cette époque certains hackers ont alors pénétré certains systèmes informatiques, non pas pour y dérober des données ou effectuer des actes nuisibles mais simplement pour pouvoir étudier ce système et en apprendre d’avantage sur ses possibilités et ses limites.

Et, si, en effet, cette motivation a pu être compréhensible, cette époque est révolue : depuis l’avènement de Gnu/Linux et autres systèmes libres, et maintenant la généralisation de la virtualisation, n’importe qui peut soit récupérer quelques vieilles machines dans une décharge ou pour une bouchée de pain, et se monter son propre labo : réseaux, systèmes, routeurs et serveurs pour en étudier les rouages sous toutes les coutures, soit utiliser l’une des nombreuses solutions de virtualisation libre disponible pour se monter son » laboratoire sécurité virtuel « .

Il y aurait encore beaucoup à en dire, probablement de quoi écrire un livre… oui plusieurs, mais j’espère que ce post contribuera à rétablir, au moins aux yeux de quelques uns la vérité sur ce monde passionnant, où malheureusement, comme dans beaucoup d’autres domaines, les idées reçues et les préjugés, ont scellé, il y a bien longtemps, le » sort » médiatique des véritables hackers…

Christophe Casalegno

​Vous pouvez me suivre sur : Twitter | Facebook | Linkedin | Telegram | Youtube

Laisser un commentaire